우리 서비스 계정, 과연 비밀번호 하나만으로 안전할까요? 아마 많은 분들이 막연한 불안감을 느끼실 겁니다. 최근 한 보안 연구(Cybernews, 2025)에 따르면, 무려 94%의 비밀번호가 여러 사이트에서 중복으로 재사용되고 있다고 해요. 다른 사이트에서 유출된 정보 하나만으로 우리 서비스 계정까지 위험해질 수 있다는 뜻이죠.

이러한 위협 때문에 이제 2단계 인증(2FA)은 선택이 아닌 필수가 되었습니다. 하지만 막상 도입하려고 하면 SMS, 인증 앱, 푸시 알림 등 종류가 너무 많아 어떤 것을 선택해야 할지 막막하게 느껴지기도 하죠.

이번 글에서는 2단계 인증(2FA)이 정확히 무엇인지, 그리고 가장 널리 쓰이는 5가지 방식의 장단점은 무엇인지 명확하게 비교 분석해 드리겠습니다.

투팩터 인증(2FA), 정확히 무엇인가요?

2단계 인증(2FA, Two-Factor Authentication)은 말 그대로 두 가지 다른 종류의 인증 요소를 사용해 본인을 증명하는 방식입니다. 여기서 핵심은 ‘다른 종류’라는 점이죠.

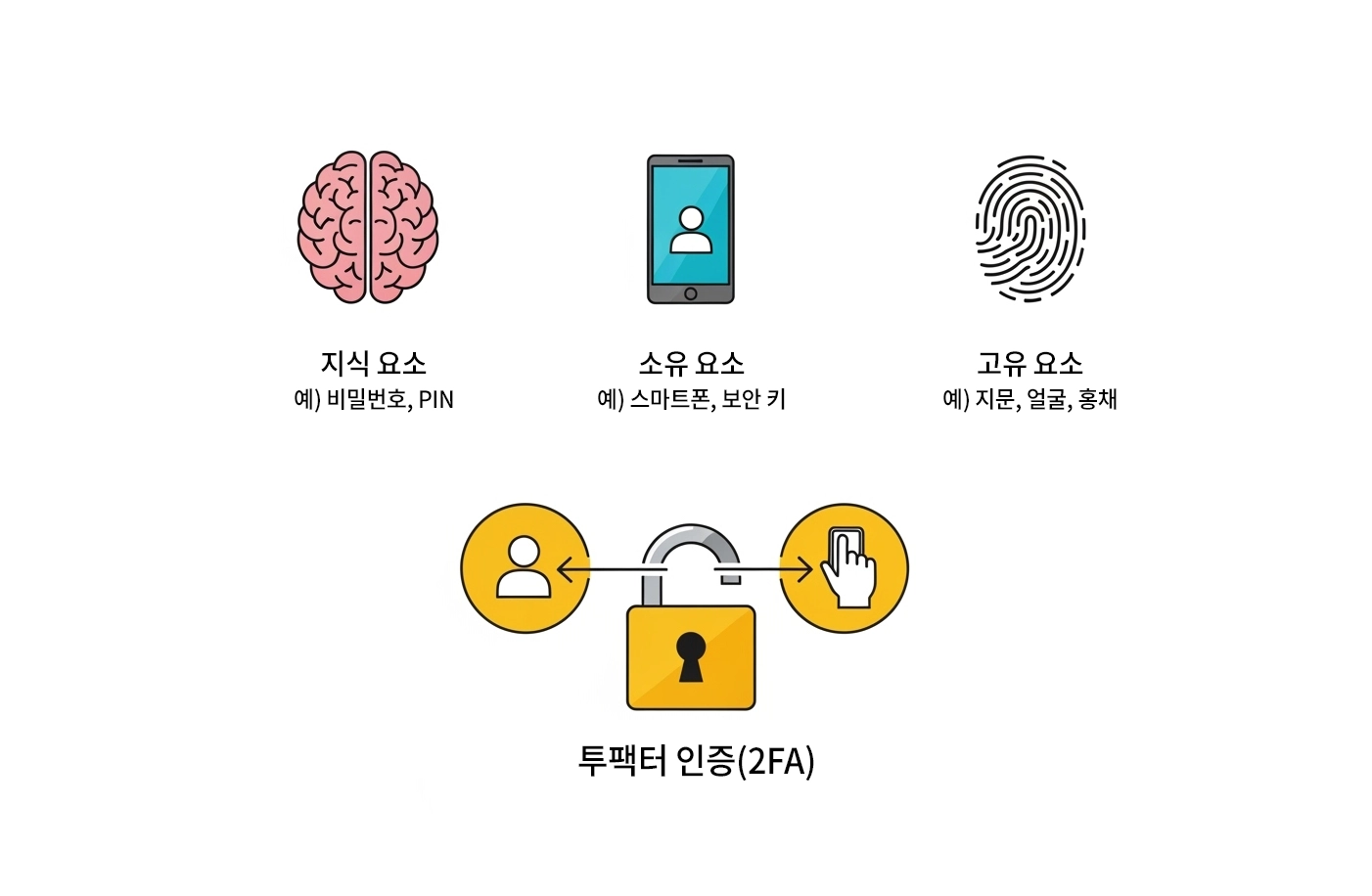

인증 요소는 크게 세 가지로 나눌 수 있어요.

- 아는 것 (지식 요소): 비밀번호, PIN처럼 나만 알고 있는 정보

- 가진 것 (소유 요소): 스마트폰, OTP 생성기, 보안 키처럼 내가 소유한 물건

- 나 자신 (고유 요소): 지문, 얼굴, 홍채 등 나만의 생체 정보

투팩터 인증(2FA)은 바로 이 3가지 요소 중, 서로 다른 종류의 2가지 요소를 조합하여 인증하는 것을 의미합니다. 예를 들어, [비밀번호 입력(1요소) + 휴대폰으로 인증 문자 받기(2요소)] 조합이 가장 대표적이죠.

왜 ‘비밀번호’만으로는 부족할까요? (투팩터 인증의 필요성)

“비밀번호를 아주 복잡하게 만들면 괜찮지 않을까요?” 물론 복잡한 비밀번호는 보안의 기본이죠. 하지만 그것만으로는 충분하지 않다고 전문가들이 강조하는 데에는 명확한 이유가 있습니다.

해킹 기술은 계속해서 발전하고 있으니까요. 예를 들어, 다른 서비스에서 유출된 아이디와 비밀번호를 조합해 자동으로 로그인을 시도하는 ‘크리덴셜 스터핑’ 공격은 비밀번호 재사용 습관을 가진 사용자에게 매우 치명적입니다. 여기에 ‘1234’나 ‘password’처럼 추측하기 쉬운 비밀번호를 사용하는 습관까지 더해지면 보안은 더욱 취약해질 수밖에 없죠.

결국 비밀번호는 우리 집 현관의 ‘디지털 도어락 비밀번호’와 같습니다. 편리하지만, 누군가 엿보거나 알아내면 쉽게 뚫릴 수 있죠. 만일의 사태를 대비해 문 안쪽에 ‘안전고리’를 한 번 더 거는 것, 그것이 바로 투팩터 인증의 핵심 원리입니다. 첫 번째 방어선이 뚫리더라도, 추가적인 안전장치가 한 번 더 막아주는 것이죠.

어떤 투팩터 인증(2FA) 방법들이 있을까요?

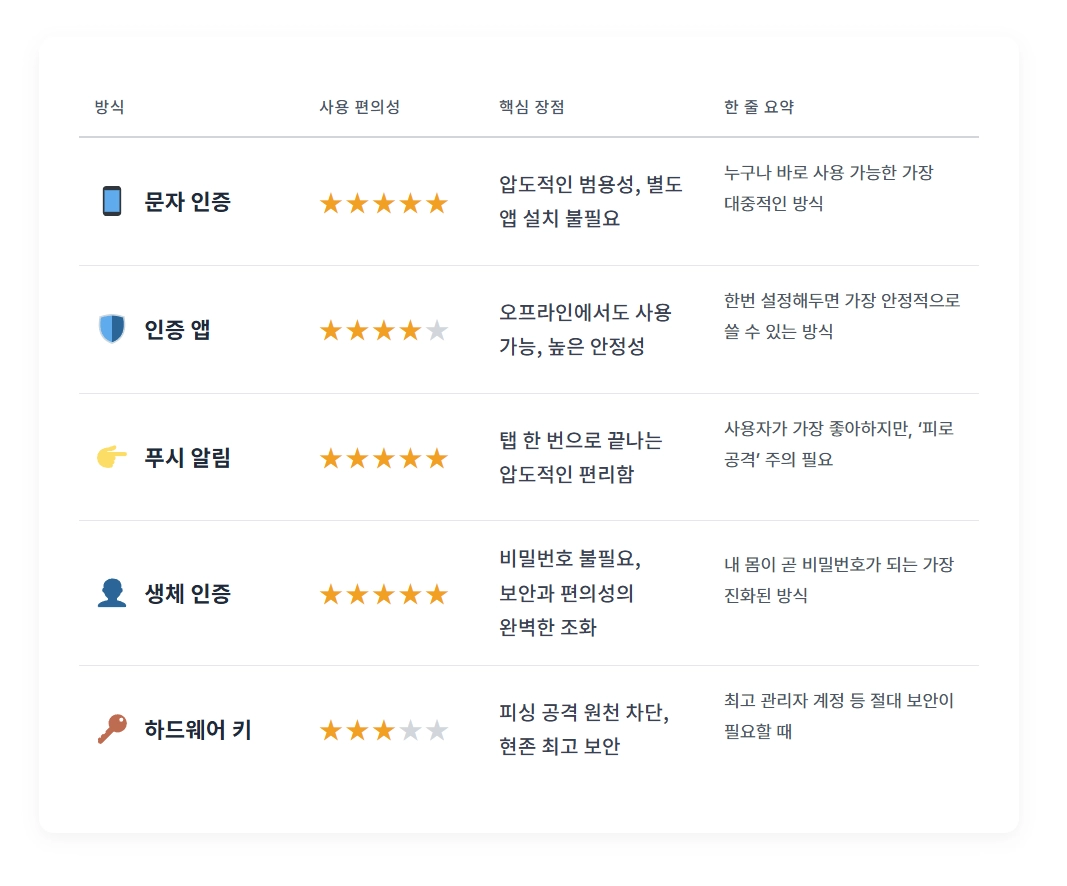

그렇다면 실제로 우리가 접하는 투팩터 인증 방식들은 어떤 차이가 있을까요? 우리 서비스에 맞는 최적의 방법을 찾을 수 있도록, 가장 많이 사용되는 5가지 방식의 특징을 하나씩 살펴보겠습니다.

- 📱 문자 인증: 가장 쉽고 빠른 시작

가장 먼저 떠오르는 방식은 역시 문자 인증이죠. 로그인 시 휴대폰 문자로 6자리 인증 코드를 받아 입력하는, 우리에게 가장 익숙한 방법입니다.

가장 큰 장점은 압도적인 범용성과 편의성이에요. 거의 모든 사용자가 별도의 앱 설치나 사전 교육 없이도 즉시 사용할 수 있죠. 스마트폰이 아닌 일반 피처폰 사용자까지 포용할 수 있는 유일한 방법이기도 합니다. 이 덕분에 문자 인증은 가장 빠르고 광범위하게 투팩터 인증을 도입할 수 있는 현실적인 표준으로 자리 잡았습니다.

물론 SIM 스와핑과 같이 전문적인 해킹 기법이 언급되기도 하지만, 이는 매우 드문 사례에 해당해요. 전 세계 수많은 금융 기관과 기업들이 지금 이 순간에도 문자 인증을 핵심 보안 수단으로 신뢰하고 사용하는 이유죠. 비밀번호만 사용하는 것에 비하면 비교할 수 없을 정도로 안전하며, 대부분의 일반적인 위협을 효과적으로 막아주는 가장 비용 효율적인 보안 강화책입니다.

- 🛡️ 인증 앱: 안정적인 보안의 대명사

SMS보다 한 단계 높은 보안을 원한다면 인증 앱이 좋은 선택지가 될 수 있습니다. Google Authenticator, Microsoft Authenticator 같은 앱을 스마트폰에 설치하면, 30초마다 새로운 인증 코드가 자동으로 생성되는 방식이죠.

이 방식의 가장 큰 장점은 통신망을 거치지 않는다는 점입니다. 코드가 외부로 전송되지 않아 SIM 스와핑 같은 공격으로부터 안전하고, 인터넷이 안 되는 환경에서도 코드를 확인할 수 있어 안정적이죠.

다만 사용자가 직접 앱을 설치하고 초기 설정을 해야 하는 약간의 번거로움이 있고, 스마트폰을 바꾸거나 잃어버렸을 때 복구 절차가 조금 복잡하게 느껴질 수 있습니다.

- 👉 푸시 알림: 비교할 수 없는 편리함

인증 과정의 불편함을 최소화하고 싶다면 푸시 알림 방식이 좋습니다. 코드를 입력할 필요 없이 스마트폰에 “로그인을 승인하시겠습니까?”라는 알림이 오면 ‘승인’ 버튼만 누르면 끝나는 아주 편리한 방식이죠.

사용자 경험(UX)이 매우 뛰어나고 인증 과정이 빠르다는 것이 압도적인 장점입니다. 하지만 공격자가 탈취한 비밀번호로 계속 로그인을 시도해 수십 개의 푸시 알림을 보내 사용자를 지치게 만든 뒤, 실수로 ‘승인’을 누르도록 유도하는 ‘MFA 피로 공격(MFA Fatigue)’에는 주의가 필요해요. 최근에는 이를 막기 위해 로그인 화면의 숫자를 앱에 똑같이 입력하는 ‘숫자 일치’ 기능이 추가되어 보안이 강화되는 추세입니다.

- 👤 생체 인증: 비밀번호 없는 미래

이제는 우리에게 익숙해진 지문이나 얼굴 인식 역시 강력한 투팩터 인증 수단입니다. FIDO라는 국제 표준 기술을 기반으로, 내 생체 정보는 기기 밖으로 절대 전송되지 않아 매우 안전하죠.

비밀번호를 외울 필요가 없고, 피싱 공격에도 매우 강력해 보안과 편의성을 모두 잡은 기술로 평가받습니다. 다만, 지문이나 안면 인식 센서 등 하드웨어 지원이 필수적이라는 점은 고려해야 합니다.

- 🔑 하드웨어 보안 키: 최고 수준의 철벽 보안

가장 높은 수준의 보안이 필요하다면 하드웨어 보안 키가 궁극의 해결책이 될 수 있습니다. USB나 NFC 형태의 작은 물리적 키를 사용하며, 로그인할 때 이 키를 PC에 꽂거나 스마트폰에 태그해야만 인증이 완료되죠.

이 방식의 가장 큰 장점은 피싱 공격을 원천적으로 차단한다는 점입니다. 공격자가 아무리 정교한 가짜 사이트를 만들어도, 보안 키가 접속하려는 주소가 진짜인지 직접 확인하고 서명을 거부하기 때문이에요. 하지만 사용자가 항상 키를 소지하고 다녀야 하며, 별도로 구매해야 하는 비용과 분실의 위험이 있다는 점은 단점으로 꼽힙니다.

투팩터 인증(2FA), 비즈고와 함께 시작해보세요.

고객의 데이터를 안전하게 보호하는 것은 이제 서비스의 가장 기본적인 책임이자, 고객의 신뢰를 얻는 첫걸음입니다. 투팩터 인증을 도입하여 서비스의 보안 수준을 한 단계 끌어올려야 할 때입니다.

지금 당장 우리 서비스에 가장 보편적이고 안정적인 ‘인증 문자’ 시스템을 구축하고 싶으시다면, 비즈고에서 시작해 보세요. 가장 안전하고 효율적인 방법을 함께 고민해 드리겠습니다.